Jährlich veröffentlicht das Bundesamt für Sicherheit in der Informationstechnik (BSI) seinen aktuellen Bericht zur Lage der IT-Sicherheit in Deutschland. Der Bericht 2024 ist nunmehr erschienen und soll einen Überblick über die aktuellen Bedrohungen im Cyberraum sowie die aktuellen Trends der Cyberkriminalität bezogen auf Deutschland geben. Das Ergebnis in der Kürze dürfte wohl niemanden überraschen: „Die Lage der IT-Sicherheit in Deutschland war und ist besorgniserregend.“ Der heutige Blog-Beitrag soll einige ausgewählte Themen aus dem aktuellen Berichtszeitraum (1. Juli 2023 bis 30. Juni 2024) aufgreifen und darstellen.

Von DDoS-Angriffen bis Phishing-Kampagnen

Einen neuen Trend verzeichnete das BSI bei den sogenannten Distributed Denial-of-Service-Angriffen (kurz: DDoS-Angriffen). Neu ist diese Angriffsart bei weitem nicht. Wir haben uns in der Vergangenheit z. B. mit der Frage befasst „Was tun, wenn die Smart-Home-Geräte nicht mehr smart sind?“. Die Neuigkeit, die verzeichnet werden kann, ist ein enormer Anstieg der aufgetretenen DDoS-Angriffe: „Eine herausgehobene Entwicklung war im Berichtszeitraum bei DDoS-Angriffen zu verzeichnen. Insbesondere im ersten Halbjahr 2024 nahmen Qualität und Häufigkeit von DDoS-Angriffen deutlich zu […] Sollte sich der Trend fortsetzen, wäre dies ein Indiz dafür, dass Angreifer gezielt Botnetz-Kapazitäten aufgebaut haben und künftig grundsätzlich mit mehr hochvoluminösen DDoS-Angriffen zu rechnen wäre.“

Ein Klassiker der aktuellen Gefährdungsklage bleiben weiterhin Ransomware-Angriffe. Über die operative größte Gefährdung haben wir bereits hier und hier berichtet. In Bezug auf die aktuelle Lage ist insbesondere hervorzuheben, dass eine weitere Professionalisierung der Cyberangriffe hervorzuheben ist. Insbesondere im Bereich der Ransomware spricht man diesbezüglich von einem Massengeschäft „Ransomware-as-a-Service“:

„Andererseits wurden aufgrund des geringeren technologischen Aufwandes bei Nutzung von Ransomware-as-a-Service (RaaS) vor allem Ransomware-Angriffe auch zum Massengeschäft: Zunehmend sind die kleinen und mittleren Unternehmen (KMU), aber auch Kommunen, Universitäten und Forschungseinrichtungen betroffen. Dabei gehen die Angreifer nach wie vor oft den Weg des geringsten Widerstandes. Auch wenn gezielte Angriffe auf umsatzstarke Unternehmen registriert werden, suchen sich die Kriminellen tendenziell die am leichtesten angreifbare Opfer aus. Je schlechter Organisationen ihre Angriffsflächen schützen, desto eher werden sie Opfer von Cyberangriffen.“ Zu den bekanntesten Opfern des letzten Jahres zählt vermutlich Südwestfalen-IT.

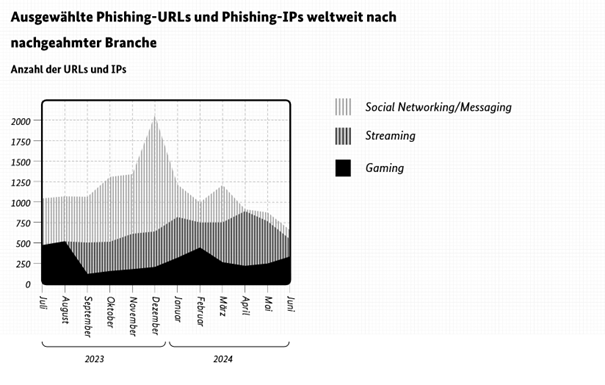

Ebenso erfreuen sich bei den Cyberkriminellen weiterhin diverse Phishing-Kampagnen großer Beliebtheit, wobei sich die Methoden diesbezüglich leicht verändert haben. Über das Problem mit dem Phishing haben wir ebenfalls bereits in unserem Blog berichtet. Für den aktuellen Berichtszeitraum stellt das BSI fest: „Neben bereits bekannten Phishing-Kampagnen im Namen von Banken und Finanzinstituten wurde eine Zunahme von Kampagnen unter missbräuchlicher Nutzung von Markennamen einschlägiger Streamingdienste registriert. Thematisch lehnten sich diese an Maßnahmen zur Verhinderung von unerlaubtem Accountsharing, Änderungen in den Nutzungsbedingungen von Familien-Accounts und Änderungen von Preisen und Zahlungsbedingungen an. Es handelte sich also um Themen, die breit in Gesellschaft und Medien bekannt waren.“

(openphish, absolute Zahlen)

Cloud-Computing, aber sicher

Es wäre verfehlt Cloud-Computing als neuen Schritt in der Digitalisierung zu bezeichnen. Zu große Schritte haben wir – auch in Deutschland – in den vergangenen Jahren gemacht und der Umzug in die Cloud spielt hier eine entscheidende Rolle. Wir lagern heutzutage viele Datenbestände in die Cloud-Dienste aus. Umso wichtiger erscheint daher mit Blick auf die Sicherheitslage die Sicherung dieser Datenbestände: „Im Berichtszeitraum kam es zu mehreren erfolgreichen Ransomware-Angriffen auf Public-Cloud-Dienste, die deren Verfügbarkeit einschränkten. Zudem wurden mehrfach Fälle von Angriffen auf die Vertraulichkeit von Cloud-Diensten durch Identitätsdiebstahl, sowohl der Identitäten der Anwenderinnen und Anwender als auch des Personals des Anbieters, bekannt.“

Das Zauberwort lautet Resilienz

Einhergehend mit der Zunahme der Bedrohungen und Gefährdungen war auch ein Anwachsen der Resilienz (Widerstandfähigkeit) spürbar. Das BSI fordert alle Beteiligten auf, zur Stärkung der Resilienz gegen Cyberkriminalität und IT-Sicherheitsvorfälle beizutragen: „Hersteller sollten in Zukunft noch sicherere Produkte bereitstellen, die durchweg nach den Grundsätzen von Security by Design und Security by Default entwickelt und im gesamten Lebenszyklus unterstützt werden. Betreiber sollten die Grundsätze der Cybersicherheit umzusetzen und ihre Systeme so bestmöglich gegen Angriffe und bei Vorfällen schützen. Auch Verbraucherinnen und Verbraucher sind gefordert, Kompetenzen zu Cybersicherheit aufbauen.“

Puzzlestücke sind hierbei Strafverfolgungen gegen RaaS, Resilienz in Verwaltung, Kritischer Infrastruktur und nicht zuletzt in Cloud-Infrastrukturen: Cloud-intrinsische Fähigkeiten, wie etwa umfassende Protokollierungs- und Detektionsmöglichkeiten, helfen, etwaige Angriffe zu entdecken und einzudämmen. Der hohe Automatisierungsgrad von Cloud-Diensten erhöht weiterhin die Widerstandsfähigkeit der Anwender gegen Angriffe, etwa durch das frühzeitige Einspielen von Sicherheitspatches und die Bereitstellung von Präventions-, Detektions- und Reaktionsmaßnahmen, welche auf aktuelle Entwicklungen in der Cyberbedrohungslandschaft eingehen.“

Fazit

Als Fazit möchten wir noch folgende Aussage des BSI hervorhaben: „Zugleich besteht breiter Handlungsbedarf insbesondere hinsichtlich der Angriffsfläche, die mit der allgemeinen Digitalisierung stetig zunimmt. Jedes Unternehmen, jede Behörde, jede wissenschaftliche oder soziale Einrichtung, jeder Einzelunternehmer – ganz Deutschland ist aufgerufen, eigene Angriffsflächen zu ermitteln und zu schützen. Das ist in historisch gewachsenen IT-Landschaften eine große Herausforderung, aber notwendig, denn die Angreifer suchen beständig nach neuen Angriffsvektoren.“

So kurz wie diese Zusammenfassung erscheint, so zutreffend ist diese auch. Selbstverständlich erfolgt in der Europäischen Union zunehmend eine Verrechtlichung der IT-Sicherheit und Cybersicherheit. Die NIS-2-Richtlinie, der Cyber Resilience Act und der DORA – Digital Operational Resilience Act sind nur einige Beispiele für sicherheitsrechtlichen Teil der Datenstrategie der EU. Die rechtlichen Anforderungen sollten und dürfen aber keinesfalls der alleinige Antrieb von Organisationen – gleichgültig welcher Natur – sein, sich mit IT-Sicherheit und Resilienz der eigenen Infrastruktur zu beschäftigten. Vielmehr bedarf es eines gewichtigen Eigeninteresses, zum Beispiel am Schutz der IT-Systeme, der verarbeiteten Informationen und an der Aufrechterhaltung der Geschäftsprozesse. Hierfür ist es unerlässlich die eigenen Schwächen zu kennen und diese gezielt auszumerzen.

Über den Autor: Alexander Weidenhammer ist Rechtsanwalt und als externer Datenschutz- und Informationssicherheitsbeauftragter beim Dresdner Institut für Datenschutz tätig. Im Fokus seiner Beratungstätigkeiten liegen insbesondere Rechtsanwalts- und Steuerberatungskanzleien, mittelständische Unternehmen sowie Vereine. Für Anregungen und Reaktionen zu diesem Beitrag können Sie den Autor gern per E-Mail kontaktieren.